Oauth 1 و Oauth 2: مقایسه دو استاندارد در توسعه نرم افزارها

Oauth چیست؟

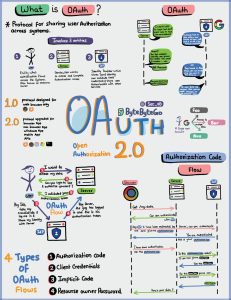

Oauth، مخفف “Open Authorization”، یک پروتکل استاندارد برای اجازه دسترسی به منابع کاربران بدون نیاز به اشتراکگذاری اطلاعات حساس مانند رمز عبور است. این پروتکل به کاربران اجازه میدهد که به برنامههای ثالث مجوز دسترسی به دادههای خود را بدهند، بدون اینکه امنیت اطلاعات شخصیشان به خطر بیفتد.

در دنیای توسعه نرمافزار، امنیت و مدیریت دسترسی از اهمیت بالایی برخوردار هستند. یکی از استانداردهای پرکاربرد در این زمینه Oauth است. در این مقاله، به بررسی و مقایسه نسخههای مختلف این پروتکل، یعنی Oauth 1 و Oauth 2 میپردازیم. همچنین تفاوتها، مزایا و معایب هر نسخه را توضیح میدهیم.

Oauth 1 چیست؟

پروتکل احراز هویت1 اولین نسخه از پروتکل احراز هویت است که در سال 2010 معرفی شد. این نسخه امنیت بالایی داشت اما از نظر پیادهسازی پیچیده بود.

ویژگیهای پروتکل احراز هویت1:

- امنیت بالا: از الگوریتمهای رمزنگاری امضای دیجیتال استفاده میکند.

- پیچیدگی در پیادهسازی: به دلیل نیاز به استفاده از کلیدهای خصوصی و عمومی، پیادهسازی آن برای توسعهدهندگان دشوار بود.

- نیاز به رمزنگاری: تمام درخواستها باید رمزنگاری شوند.

Oauth 2 چیست؟

پروتکل احراز هویت2 نسخه دوم این پروتکل است که در سال 2012 معرفی شد. این نسخه با هدف بهبود تجربه توسعهدهنده و کاهش پیچیدگی طراحی شد.

ویژگیهای پروتکل احراز هویت2:

- سادگی در پیادهسازی: برخلاف پروتکل احراز هویت1، این نسخه از امضای دیجیتال استفاده نمیکند و به جای آن از توکنهای دسترسی (Access Tokens) استفاده میکند.

- انعطافپذیری بالا: برای انواع مختلف دستگاهها و سناریوهای احراز هویت مناسب است.

- امنیت کمتر نسبت به پروتکل احراز هویت1: به دلیل عدم استفاده از امضای دیجیتال، امنیت کمتری دارد، مگر اینکه از پروتکلهای مکمل استفاده شود.

مقایسه پروتکل احراز هویت 1 و 2

1. پیچیدگی پیادهسازی

- Oauth 1: نیاز به امضای دیجیتال و مدیریت کلیدهای رمزنگاری داشت.

- Oauth 2: سادهتر و کاربرپسندتر است.

2. امنیت

- پروتکل احراز هویت1: امنیت بیشتری به دلیل استفاده از رمزنگاری و امضای دیجیتال داشت.

- پروتکل احراز هویت2: با وجود امنیت قابل قبول، برای حفاظت بیشتر به HTTPS نیاز دارد.

3. انعطافپذیری

- پروتکل احراز هویت1: محدودتر و کمتر قابل انعطاف بود.

- پروتکل احراز هویت2: طراحی شده برای سناریوهای پیچیده و دستگاههای متنوع.

4. مدیریت توکنها

- پروتکل احراز هویت1: از “Token Secret” برای احراز هویت استفاده میکرد.

- پروتکل احراز هویت2: از “Access Token” و “Refresh Token” برای مدیریت دسترسی بهره میبرد.

مزایا و معایب پروتکل احراز هویت1

مزایا:

- امنیت بالاتر به دلیل امضای دیجیتال.

- جلوگیری از حملات بازپخش (Replay Attacks).

معایب:

- پیچیدگی در پیادهسازی.

- نیاز به رمزنگاری تمام درخواستها.

مزایا و معایب پروتکل احراز هویت2

مزایا:

- سادگی در پیادهسازی و استفاده.

- انعطافپذیری بالا.

- پشتیبانی از سناریوهای مختلف.

معایب:

- امنیت کمتر نسبت به Oauth 1 (بدون HTTPS).

- امکان سوءاستفاده در صورت مدیریت نادرست توکنها.

چرا Oauth 2 جایگزین Oauth 1 شد؟

Oauth 1 علیرغم امنیت بالایی که داشت، به دلیل پیچیدگی زیاد نتوانست به صورت گسترده پذیرفته شود. Oauth 2 با ارائه یک راهکار سادهتر و انعطافپذیرتر، توانست جایگزین مناسبی باشد و تجربه بهتری برای توسعهدهندگان فراهم کند.

استفاده از پروتکل احراز هویت در دنیای واقعی

بهترین روشها برای استفاده از پروتکل احراز هویت2

در اینجا بهترین روشها برای استفاده از Oauth 2 را توضیح میدهم تا امنیت و عملکرد بهینه در پیادهسازی تضمین شود:

1. استفاده از HTTPS

همیشه از پروتکل HTTPS برای ارتباطات استفاده کنید. این کار از شنود و دستکاری دادهها توسط مهاجمان جلوگیری میکند. HTTPS تضمین میکند که توکنها و درخواستهای شما رمزگذاری شده و ایمن منتقل میشوند.

2. محدود کردن اعتبار زمانی توکنها

توکنها باید زمان انقضای کوتاهی داشته باشند تا در صورت سرقت، آسیب کاهش یابد. به عنوان مثال، زمان اعتبار 15 دقیقه برای توکن دسترسی (Access Token) معمول است. این کار احتمال سوءاستفاده از توکنها را کاهش میدهد.

3. استفاده از Refresh Token

برای افزایش امنیت و جلوگیری از نیاز به ورود مکرر کاربران، از Refresh Token استفاده کنید. Refresh Tokenها امکان تولید توکنهای جدید را بدون نیاز به احراز هویت مجدد فراهم میکنند.

4. ذخیره امن توکنها

توکنها را در مکانهای امن ذخیره کنید:

- در مرورگرها: از حافظه موقت (Session Storage) به جای Local Storage استفاده کنید.

- در سرورها: توکنها را بهصورت رمزگذاریشده ذخیره کنید.

5. استفاده از محدودهها (Scopes)

برای کنترل دقیقتر دسترسی، از محدودههای مجوزدهی (Scopes) استفاده کنید. این کار تضمین میکند که برنامهها فقط به دادههایی که نیاز دارند، دسترسی داشته باشند.

6. جلوگیری از حملات CSRF

برای جلوگیری از حملات Cross-Site Request Forgery، از کدهای ضد CSRF (CSRF Token) استفاده کنید. این کدها از درخواستهای غیرمجاز به سرور جلوگیری میکنند.

نتیجهگیری

در مقایسه Oauth 1 و Oauth 2، هر دو نسخه نقاط قوت و ضعف خاص خود را دارند. پروتکل احراز هویت1 امنیت بیشتری ارائه میدهد اما پیچیدهتر است، در حالی که پروتکل احراز هویت2 سادهتر و انعطافپذیرتر است اما به تمهیدات امنیتی بیشتری نیاز دارد. انتخاب بین این دو نسخه به نیازهای پروژه و سطح امنیت مورد نظر بستگی دارد.